Smart und sicher: Mit diesem Ziel tritt der neue Studiengang Informationssicherheit an der THWS an

Bauwerke werden zunehmend smart: Im Zuge der Gebäudeautomation sind aktuell über 400 Millionen Überwachungs-, Steuer-, Regel- und Optimierungseinrichtungen installiert, die meist über Smartphone-Apps abrufbar sind - ob Überwachungskameras, Saug-Roboter, Schaltsteckdosen oder Heizungsthermostate. Ziele sind neben der hohen Wohn- und Lebensqualität die Aspekte Sicherheit und effiziente Energienutzung auf Basis vernetzter und fernsteuerbarer Geräte. Doch die Sicherheitsprotokolle für die Kommunikation zwischen den Geräten wachsen nicht parallel mit der technischen Weiterentwicklung mit und sind angreifbar. Dies hat der Informatik-Absolvent René Neeb im Zuge seiner Bachelorarbeit festgestellt, die er an der Technischen Hochschule Würzburg-Schweinfurt (THWS) durchgeführt hat. Er hat sich mit der „Sicherheitsanalyse von smarten Heizkörperthermostaten“ beschäftigt und Schwachstellen herausgefunden. Betreut hat die Arbeit Prof. Dr. Sebastian Biedermann.

Neuer Studiengang „Informationssicherheit“ an der THWS

Einen Heizthermostat zu hacken, kann ja so schlimm nicht sein, denkt man vielleicht. Doch es können so auch Daten in Kühlanlagen z. B. in der Fleischproduktion oder in der Medikamentenherstellung manipuliert und Unternehmen erpresst werden. Signale, so Neeb, können gestört, lahmgelegt, mitgehört, mitgesehen und offensiv angegriffen werden. Um dieser und vielen anderen wachsenden Gefahren in der digitalen Welt zu begegnen, bietet die THWS ihren neuen Studiengang „Informationssicherheit“ zum Wintersemester 2023/2024 an. Dieser beschäftigt sich mit Maßnahmen zum Schutz von Informationssystemen und den auf ihnen verarbeiteten Daten vor unbefugten Zugriffen und Manipulationen, aber auch mit Management-Themen und dem Faktor-Mensch in der IT-Sicherheit Das praxisorientierte Studium vermittelt sowohl technische, als auch operative und Management-bezogene Fähigkeiten. Ziel ist es, sicherheitsrelevante Probleme zu erkennen, diese im unternehmerischen Kontext zu analysieren und sie mit Hilfe von technischen, physischen oder organisatorischen Maßnahmen zu minimieren bzw. auszuschalten.

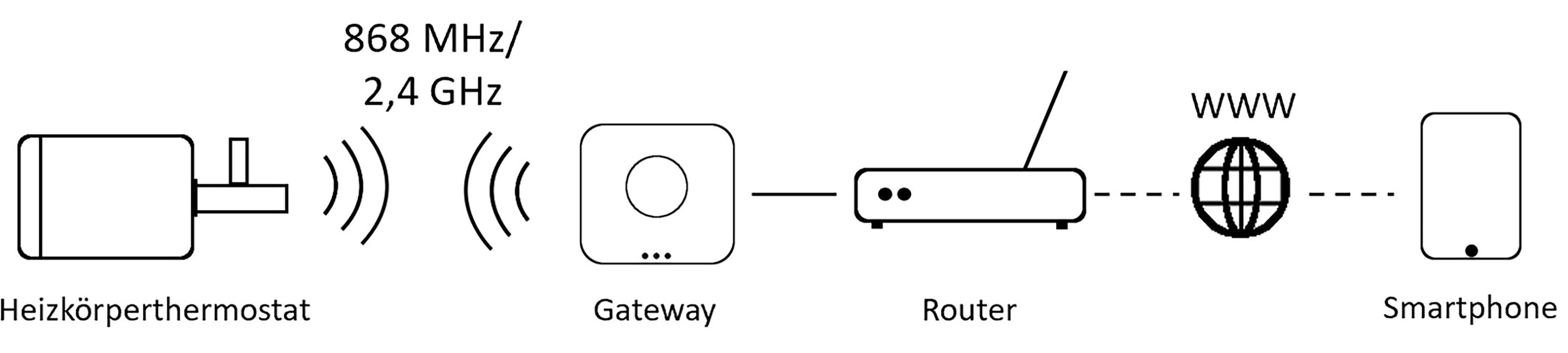

René Neeb erläutert zunächst den Weg der Kommunikation, den die Systeme untereinander nehmen: Über ein Steuergerät, meist ein Smartphone mit einer entsprechenden App, einen Router und einen Netzwerkknoten bzw. Gateway kann der Heizkörperthermostat geregelt, z. B. die Temperatur gesenkt werden über Nacht, im Urlaub oder zu Uhrzeiten, an denen niemand zu Hause ist.

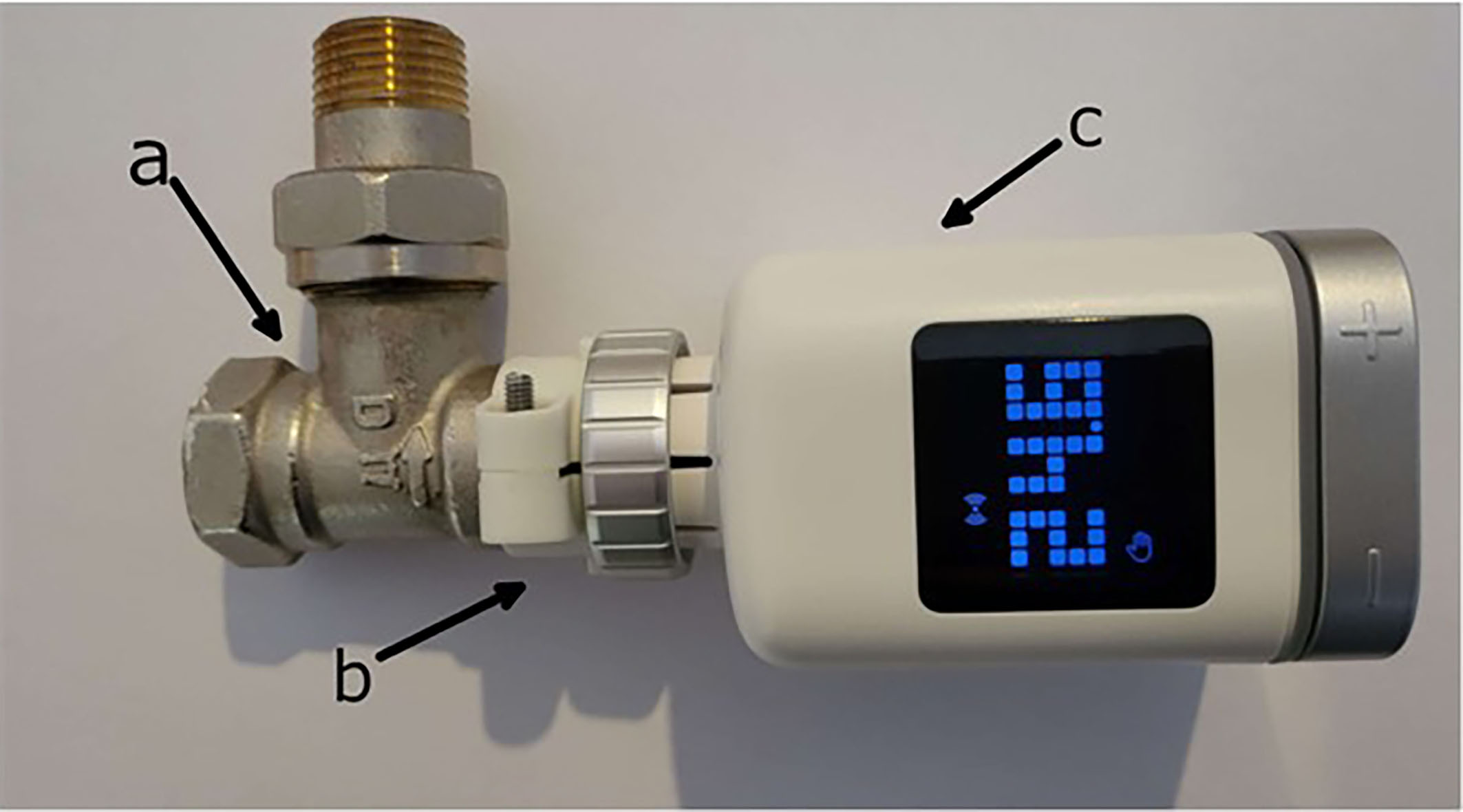

Über drei Wege kann dieses System nun offensiv angegriffen werden: über Funk, physisch sowie die Netzwerkanbindung. So ist es beispielsweise möglich, den oft ungeschützten oder vergessenen QR-Code, der von Kundinnen und Kunden für die schnelle Installation des Heizkörperthermostats genutzt wird, einzuscannen und die weiteren Schritte zu manipulieren. Unverschlüsselte Kommunikation bietet die Option, ausgetauschte Informationen zwischen den Geräten problemlos mitzulesen und weitere Schritte zu planen. Darüber hinaus können Hackerinnen und Hacker bei einigen bestimmten Geräten in die Funkkommunikation zwischen dem smarten Heizkörperthermostat und dem Router bzw. Gateway eingreifen. Die Kommunikation kann z.B. mittels „Jamming“, einem sehr starken Störsignal, das auf der Frequenz der Geräte gesendet wird, massiv durchkreuzt werden. Zudem können Nachrichtensignale aufgenommen, verändert und erneut gesendet werden: So hat man beispielsweise die Möglichkeit, das Ausschalt-Signal zu nutzen, um nach Belieben Vorgaben immer wieder von extern zu beenden, ohne dass die Kundinnen und Kunden dies verhindern können.

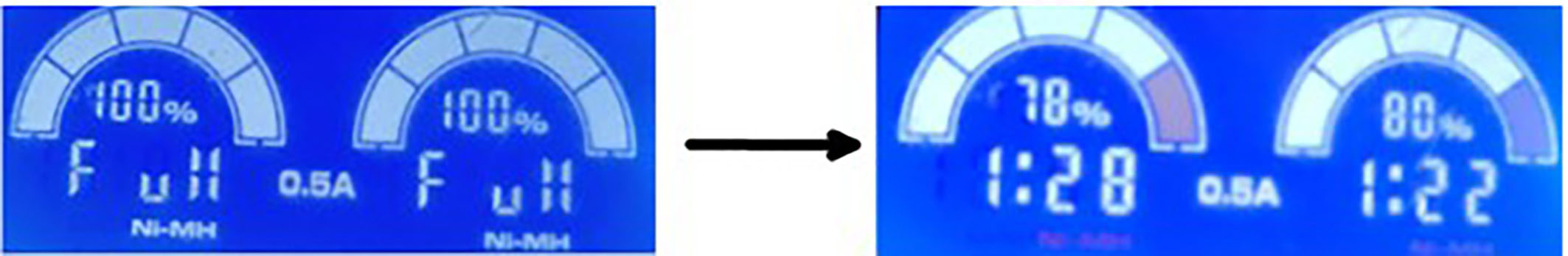

Da Heizkörperthermostate nur im Batteriebetrieb ordnungsgemäß funktionieren, bietet auch dieser Weg, ein sogenannter Replay-Angriff, ein Einfallstor zur Manipulation bzw. zum Angriff. Damit die Heizkörperthermostate möglichst lange genutzt werden können, gehen sie in eine Art Standby-Betrieb. Dies geschieht bei den Heizkörperthermostaten nach fünf bis sieben Sekunden. Erhalten sie nach wenigen Sekunden erneut ein Signal, werden sie „geweckt“. Neeb: „Nach ungefähr vier Stunden Testlauf nehmen die Batterien beim sofortigen Aufwecken, nachdem die Endgeräte in einen Stand-by gehen, ungefähr zwanzig Prozent ab. Danach sind die Batterien nach einem Tag vollständig entleert.“ Bei manchen Geräten funktioniere auch ein physischer Angriff mit Magneten: Diese seien gerade bei älteren Geräten entsprechend anfällig.

Der Informatik-Absolvent René Neeb befasste sich über knapp zwei Semester mit dem Thema Informationssicherheit – im künftigen Bachelorstudium „Informationssicherheit“ werden diesem Schwerpunkt sieben Semester gewidmet. „Das begrüße ich sehr“, unterstrich der Student. Im thematisch breiter gefächerten Informatikstudium sei es vor allem um defensive Verteidigung von Systemen gegangen u. a. mit Sicherheitsframeworks, Firewalls und Social Engineering, dem Versuch von Hackenden, das Vertrauen zu gewinnen und zur Preisgabe von vertraulichen Informationen zu überreden. Der offensive Part mit Mitteln und Methoden, um Computer, Netzwerke und Personen vor Angriffen zu schützen, indem Schwachstellen schnell gefunden und behoben werden, werde momentan ausführlich erst im Masterstudium Digital Business Systems an der THWS behandelt.